不了解或没安装fail2ban,请参考《反帐号密码穷举工具:Fail2Ban》。

DirectAdmin是一套不错的虚拟主机管理工具,但它也常受到密码穷举机的关注。安装DA并放入网站不久后,总是在DA后台系统消息那看到FTP或帐号被暴力穷举(破解)。且DA本身没带相关的屏蔽或封锁的功能,只有记录错误次数的程序。除了使用DirectAdmin的商业插件外,我们还可以通过免费的fail2ban作为防火墙使用。

一、先按《反帐号密码穷举工具:Fail2Ban》安装成功Fail2Ban。

二、开始定制规则

(1)将jail.conf规则文件备份一次

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.conf.bak(2)编辑jail.conf

vi /etc/fail2ban/jail.conf1)SSH规则

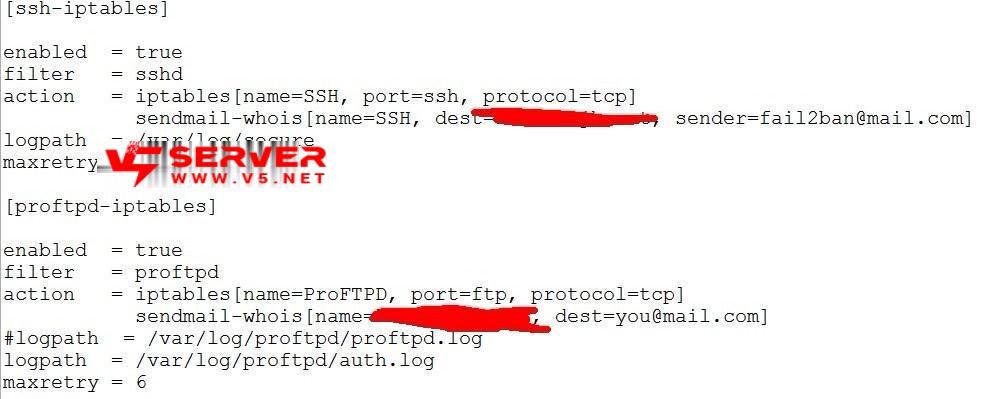

[ssh-iptables]

enabled = true #开启

filter = sshd

action = iptables[name=SSH, port=ssh, protocol=tcp] #port为您SSH的端口号

logpath = /var/log/secure #日志(一般情况无需修改)

maxretry = 3 #尝试次数以上操作,SSH在全局时间(参考:《反帐号密码穷举工具:Fail2Ban》)内被穷举3次密码则激活封锁。

2) ProFTPD 的配置

DirectAdmin(DA)的正则匹配规则和默认不同,以下是文件自带的默认规则(若没有请直接添加以下代码),先按黄色部分开启。

[ProFTPD-iptables]

enabled = true

filter = proftpd

action = iptables[name=ProFTPD, port=ftp, protocol=tcp]

logpath = /var/log/proftpd/auth.log

maxretry = 3

操作完毕后请先保存。

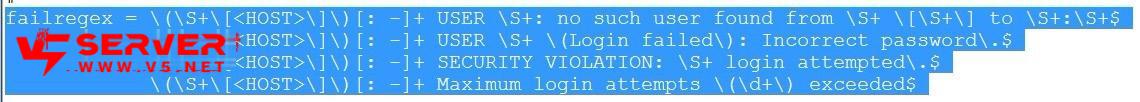

3)修改正则匹配规则

vi /etc/fail2ban/filter.d/proftpd.confSSH执行以上命令,修改正则匹配规则。

4)替换规则

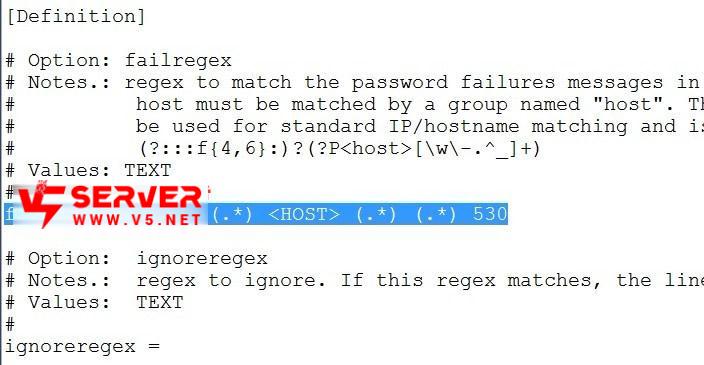

先选定failregex后的四行代码,然后替换。

替换为:

failregex = (.*) (.*) <HOST> (.*) (.*) 530三、保存并重启Fail2ban

service fail2ban restart